A "criação artificial de um número elevado de solicitações simultâneas" a um servidor é conhecido como ataque de “negação de serviço”, abreviado pelas iniciais em inglês DDoS (Distributed Denial of Service). O objetivo dessa ação é tornar o serviço indisponível.

Um ataque de negação de serviço em um servidor de e-mail o incapacitaria de processar novas mensagens, da mesma forma que um servidor web não poderia mais servir páginas de internet. Um ataque DDoS é como formar um grupo de pessoas para ocupar uma loja, sem comprar nada, para impedir que os clientes de verdade entrem e sejam atendidos.

Nesta quarta-feira (22), a assessoria de imprensa da Presidência da República confirmou ter sofrido um congestionamento das suas redes, o que deixou os sites da Presidência da República, do Portal Brasil e da Receita Federal indisponíveis durante a madrugada. Em 2009, clientes do Speedy, da Telefônica, tiveram dificuldades de acessar sites por causa de ações externas – provocadas por hackers – que desestabilizaram os servidores DNS (Servidor de Nome de Domínio, em português)

Ataques DDoS são normalmente difíceis de contornar, porque as solicitações maliciosas, com o intuito de sobrecarregar o serviço, costumam chegar de vários computadores diferentes. Não dá para simplesmente bloquear o acesso dos computadores ao servidor, porque são muitos.

DDoS: Sobrecarregando um sistema

Um ataque de negação de serviço em um servidor de e-mail o incapacitaria de processar novas mensagens, da mesma forma que um servidor web não poderia mais servir páginas de internet. Um ataque DDoS é como formar um grupo de pessoas para ocupar uma loja, sem comprar nada, para impedir que os clientes de verdade entrem e sejam atendidos.

Nesta quarta-feira (22), a assessoria de imprensa da Presidência da República confirmou ter sofrido um congestionamento das suas redes, o que deixou os sites da Presidência da República, do Portal Brasil e da Receita Federal indisponíveis durante a madrugada. Em 2009, clientes do Speedy, da Telefônica, tiveram dificuldades de acessar sites por causa de ações externas – provocadas por hackers – que desestabilizaram os servidores DNS (Servidor de Nome de Domínio, em português)

Ataques DDoS são normalmente difíceis de contornar, porque as solicitações maliciosas, com o intuito de sobrecarregar o serviço, costumam chegar de vários computadores diferentes. Não dá para simplesmente bloquear o acesso dos computadores ao servidor, porque são muitos.

DDoS: Sobrecarregando um sistema

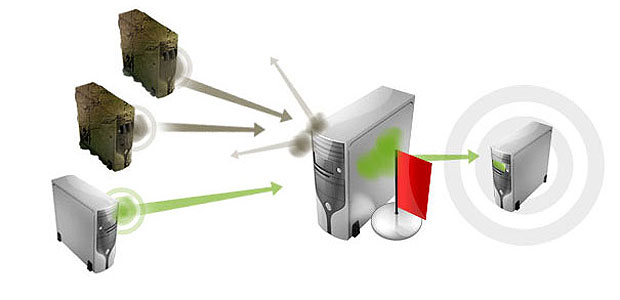

Em um ataque de negação de serviço, um hacker controla computadores para sobrecarregar um servidor. No entanto, às vezes os acessos dos próprios usuários já é suficiente para derrubar o serviço (Foto: Arte/G1)

Em um ataque de negação de serviço, um hacker controla computadores para sobrecarregar um servidor. No entanto, às vezes os acessos dos próprios usuários já é suficiente para derrubar o serviço (Foto: Arte/G1)A metodologia base do ataque de negação de serviço distribuída não é difícil de ser entendida: o criminoso cria um fluxo interminável de solicitações falsas ao computador alvo, de tal maneira que ele fique sobrecarregado e impedido de atender às solicitações dos usuários verdadeiros.

Esse ataque é comumente realizado pelas chamadas redes zumbis, da qual fazem parte computadores infectados com um determinado tipo de praga digital. Os computadores infectados ficam sob o controle do criminoso, que ordena a realização dos acessos falsos que irão sobrecarregar o sistema alvo.

Embora bastante “brutos”, esses ataques têm sido refinados para que o objetivo de derrubar o alvo seja atingido mais rapidamente e com uso de menos recursos da 'rede zumbi'. Alguns DDoS têm motivação política, enquanto outros são claramente criminosos, por atingirem sites de empresas antivírus ou se envolverem em esquemas de extorsão para exigir pagamento dos donos dos sites para que o ataque seja encerrado.

Já os ataques que partem de milhares de sistemas para derrubar um alvo são difíceis de lidar. Mesmo profissionais experientes e com os recursos adequados serão desafiados por ataques muito fortes, nos quais muitas máquinas estão envolvidas.

Proteção

Esse ataque é comumente realizado pelas chamadas redes zumbis, da qual fazem parte computadores infectados com um determinado tipo de praga digital. Os computadores infectados ficam sob o controle do criminoso, que ordena a realização dos acessos falsos que irão sobrecarregar o sistema alvo.

Embora bastante “brutos”, esses ataques têm sido refinados para que o objetivo de derrubar o alvo seja atingido mais rapidamente e com uso de menos recursos da 'rede zumbi'. Alguns DDoS têm motivação política, enquanto outros são claramente criminosos, por atingirem sites de empresas antivírus ou se envolverem em esquemas de extorsão para exigir pagamento dos donos dos sites para que o ataque seja encerrado.

Já os ataques que partem de milhares de sistemas para derrubar um alvo são difíceis de lidar. Mesmo profissionais experientes e com os recursos adequados serão desafiados por ataques muito fortes, nos quais muitas máquinas estão envolvidas.

Proteção

O uso de filtros e configurações de rede avançadas dispersam as conexões maliciosas, permitindo que o alvo continue atendendo as solicitações legítimas (Foto: Arte/G1)

O uso de filtros e configurações de rede avançadas dispersam as conexões maliciosas, permitindo que o alvo continue atendendo as solicitações legítimas (Foto: Arte/G1)Um tipo de defesa é feita nos roteadores e "switches" da internet -- equipamentos responsáveis por determinar o “caminho” que cada conexão segue. No caso de um ataque, eles são configurados para bloquear os endereços de origem ou, se for muito forte, do alvo, para que a rede inteira não seja afetada. Os roteadores geralmente são conectados em várias redes, tendo à sua disposição uma conexão suficientemente rápida para suportar alguns ataques.

Outra solução contra os ataques de DDoS é uso de servidores de proxy reverso (em que um computador fica de ponte para outro) ou mesmo cache (quando uma informação fica armazenada em um computador para não ter de solicitá-la novamente). Nessa configuração, existe um sistema complexo entre o computador que está sendo atacado e a internet. Esse sistema é responsável por filtrar o tráfego indesejado e passar ao sistema verdadeiro apenas o que for necessário. A Akamai, a Prolexic Networks e a GigeSERVERS são algumas empresas que oferecem esse tipo de serviço.

Para resistir ao ataque, esses serviços fazem uso de várias técnicas. Uma delas são filtros avançados; em outra, os computadores que servem de escudo estão distribuídos por todo o planeta. Isso dispersa os acessos maliciosos, dividindo o ataque, possibilitando que o mesmo seja enfrentado em pequenas quantidades em vários locais – muito mais fácil do que fazer uma única rede aguentar tudo sozinha.

Apesar disso, ataques de negação de serviço distribuída não deixam de ser um problema. Foram usados, diversas vezes, como exemplos da fragilidade da rede. Assim como o spam, o DDoS necessita da colaboração entre administradores de redes no mundo todo. Ao contrário de outras atividades maliciosas da rede, o DDoS é facilmente percebido, mas mesmo assim algumas empresas operadoras de redes não demonstram interesse em fazer algo a respeito e facilitar a vida de quem é atacado.

Para os usuários domésticos, ataques DDoS não costumam ser um problema muito grave. A maioria dos usuários não será atacada, a não ser que se relacionem com as pessoas erradas na rede. No entanto, como a força do ataque é pequena nesses casos, é muitas vezes possível anulá-los reconectando-se à Internet, porque isso dará ao sistema um novo endereço IP, diferente daquele que o indivíduo mal-intencionado está atacando.

Outra solução contra os ataques de DDoS é uso de servidores de proxy reverso (em que um computador fica de ponte para outro) ou mesmo cache (quando uma informação fica armazenada em um computador para não ter de solicitá-la novamente). Nessa configuração, existe um sistema complexo entre o computador que está sendo atacado e a internet. Esse sistema é responsável por filtrar o tráfego indesejado e passar ao sistema verdadeiro apenas o que for necessário. A Akamai, a Prolexic Networks e a GigeSERVERS são algumas empresas que oferecem esse tipo de serviço.

Para resistir ao ataque, esses serviços fazem uso de várias técnicas. Uma delas são filtros avançados; em outra, os computadores que servem de escudo estão distribuídos por todo o planeta. Isso dispersa os acessos maliciosos, dividindo o ataque, possibilitando que o mesmo seja enfrentado em pequenas quantidades em vários locais – muito mais fácil do que fazer uma única rede aguentar tudo sozinha.

Apesar disso, ataques de negação de serviço distribuída não deixam de ser um problema. Foram usados, diversas vezes, como exemplos da fragilidade da rede. Assim como o spam, o DDoS necessita da colaboração entre administradores de redes no mundo todo. Ao contrário de outras atividades maliciosas da rede, o DDoS é facilmente percebido, mas mesmo assim algumas empresas operadoras de redes não demonstram interesse em fazer algo a respeito e facilitar a vida de quem é atacado.

Para os usuários domésticos, ataques DDoS não costumam ser um problema muito grave. A maioria dos usuários não será atacada, a não ser que se relacionem com as pessoas erradas na rede. No entanto, como a força do ataque é pequena nesses casos, é muitas vezes possível anulá-los reconectando-se à Internet, porque isso dará ao sistema um novo endereço IP, diferente daquele que o indivíduo mal-intencionado está atacando.

Nenhum comentário:

Postar um comentário